概要はこちらをご覧ください。

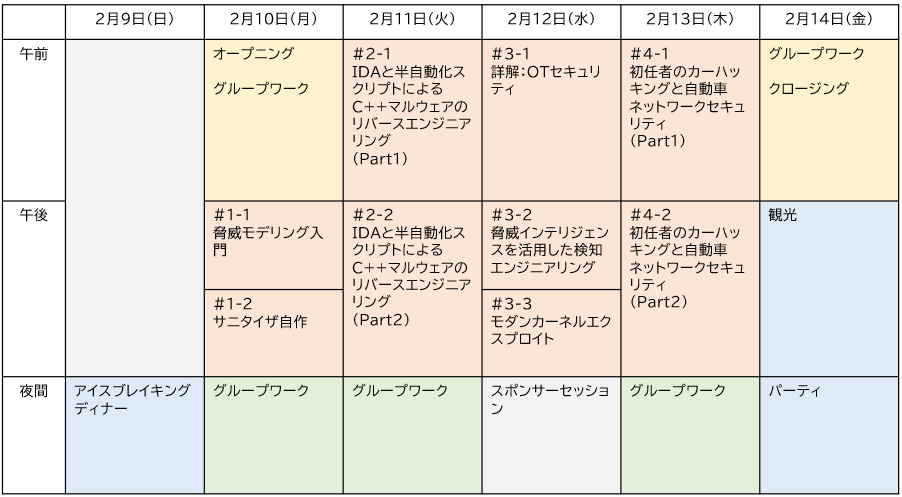

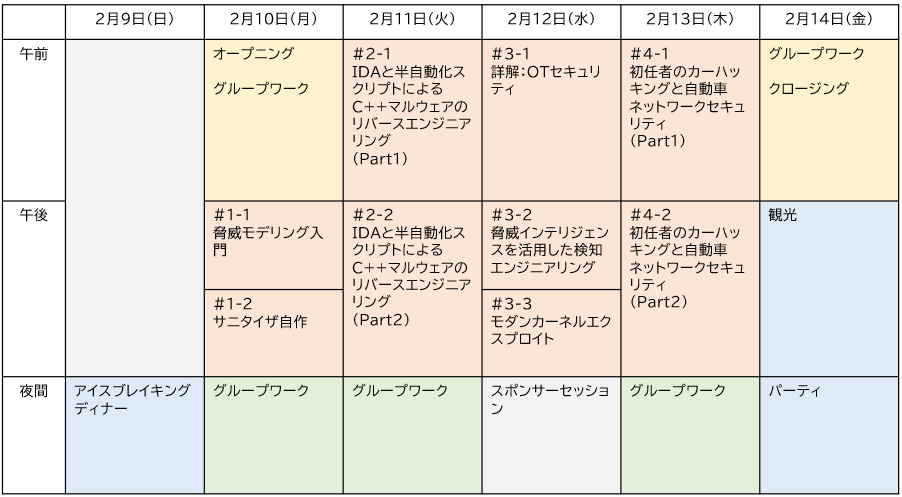

スケジュール

スケジュールは、今後変更される場合があります。

プログラム

英語サイト(https://gcc.ac/)はこちら

| タイトル |

脅威モデリング入門(#1-1) |

| 講師 |

Donavan Cheah:Thales - シンガポール |

| 概要 |

「彼を知り己を知れば百戦殆からず」 - 孫子

「予防は治療に勝る」

この2つの言葉が脅威モデリングを表しています 。

脅威モデリングによって、脅威アクターがどのようにシステムを攻撃するかを理解し、システムの設計段階でどのように脅威アクターに先制できるかを理解することができます。

このコースでは、脅威モデリングの原則と、STRIDE-LMやMITRE ATT&CK Frameworkなどのフレームワークについて紹介し、OWASP Threat Dragonのような脅威モデリングツールを使用したハンズオンセッションや、オンプレミスとクラウドの両方の環境でグループ演習を行います。

このコースの特徴として2つのトラックに分かれています。基本的な座学と演習 は授業内でカバーされ、スピードの速い学生には、「エクストラ・マイル」演習を用意し、授業時間外でも自らを伸ばすことができるようにします。

十分な時間があれば、大規模言語モデル(LLM)における脅威モデリングなど、最新のトピックについても取り上げます。

|

| 講師プロフィール |

レッドチーム、ペネトレーションテスト、脅威モデリング、リスク評価などで、サイバーセキュリティ領域の業務 に約8年間従事してきました。

また、Vulnhub 2018から2021において脆弱性が存在する仮想イメージ を公開するなど、オープンソースコミュニティ にも貢献してきました。加えて、複数のカンファレンス (Mystikcon、Vulncon、Division 0)で、アンチウイルス回避やデシリアライゼーションなどさまざまなトピックに関する講演を行うなど、技術的な深みを発揮しているほか、サイバーセキュリティを有意義なキャリアの選択肢として考えるよう、後進の学生を鼓舞するキャリア支援に関する 講演も行っています。

所属組織のThalesでは、チームを率いて3ヶ月という短期間で完全な機能を備えたシンガポール製のサイバーセキュリティ・ゲーミフィケーション体験「Defend the Breach」を開発しました。このゲームでは、プレイヤーはCISOになり、サイバー予算とサイバー投資のバランスやサイバー脅威への対処、ビジネスの安全確保に必要な能力の種類の決定など、サイバーセキュリティに関する意思決定を体験することができます 。

最近では、VULNCON 2024のアドバイザリーボードメンバーや、CISO/VPレベルのサイバーセキュリティエグゼクティブによるパネルのモデレーターを務めるなど、ソートリーダーシップを発揮しています。サイバーセキュリティに関する見解は、Phillip L. WylieとKim Crawleyの著書 「The Pentester Blueprint 」やOffensive Securityによるコースレビューにも引用されています。また、2024年後半にリリースされる予定のISC2の統一知識体系(UBK)プロジェクトの技術諮問パネル・ワークショップのメンバーでもあります。

Offensive Security 資格(OSCE3、OSCP)、ISC2(CISSP)、ISACA (CRISC)など複数の資格を保有しており、現在、ジョージア工科大学が実施するサイバーセキュリティ修士課程(オンライン)に立候補中です。

|

| タイトル |

サニタイザ自作(#1-2) |

| 講師 |

松浦 幹人 - 日本 |

| 概要 |

コードサニタイザとは、コンパイル時に追加の命令を挿入することでプログラム中のバグを実行時に検出するコンパイラ内蔵機能のことです。サニタイザは、検出されるバグの種類によりいくつかの種類に分類できるのですが、代表的なものはアドレスサニタイザ(ASan)といい、ポインタの扱いを誤ることなどによるメモリ管理のバグを発見することができます。

本講義では、サニタイザを使う演習だけでなく、サニタイザを自作する演習を通じて安全なコードを書く方法を目指します。また、Cコンパイラの内部動作を理解し、サニタイザの仕組みを学習することができます。サニタイザの実装には、コンパイラ側のコード生成の改造とともに、時として`malloc()`などのランタイムライブラリの変更が必要となるため、双方に関する知見を深める良い機会になると信じています。

|

| 講師プロフィール |

セキュリティ・キャンプ全国大会 参加 (2019)、同 チューター (2021)。セキュリティ・ネクストキャンプ 参加 (2022)、同 チューター (2023)。Global Cybersecurity Camp Thailand チューター (2024)。セキュリティ・キャンプ全国大会 講師 (2024)。Webブラウザの脆弱性対策に従事している (2023-)。 |

| タイトル |

IDAと半自動化スクリプトによるC++マルウェアのリバースエンジニアリング(#2-1, #2-2) |

| 講師 |

鈴木 博志、高山 尚樹 - 日本 |

| 概要 |

C++はRATやBanking Trojanなど、多岐にわたるマルウェアで使用されている。C++で記述されたマルウェアは、オブジェクト指向になっている事が多く、C言語で記述されたマルウェアを解析する際の知識に加え、さらにクラスや継承、vtable、basic stringなど、いくつか追加の知識や経験が必要になる。本コースでは、そのような特徴を迅速に見つけ、対処していくためのノウハウを学ぶ。

本コースでは、IDA Freeを用いて解析を行う。また、講師はCTO (Call Tree Overviewer) というIDAのサードパーティPluginを開発し、公開している。これを使っていくことで、効率よく解析を行う方法についてもあわせて解説をしていく。

本コースでは、IDAの使い方を学びながら、C++で書かれた実際のマルウェアの解析を行い、そのノウハウを含めた技術習得を目指す。その後、CTF形式のゲームを通して、楽しみ、協力し合いながらも競い合うことで、学んだ技術を実践で活かす。

|

| 講師プロフィール |

鈴木 博志:

株式会社インターネットイニシアティブに勤務。IIJ-SECTのメンバー(プライベートCSIRT)。マルウェアアナリスト、フォレンジック調査員、インシデントレスポンダー及び研究者。

特に標的型攻撃、RAT及びPlugX、Mimikatzなどの攻撃ツールに興味があり、その分野において19年以上従事する。Black Hat(アメリカ、ヨーロッパ、アジア、日本)、Virus Bulletin、FIRST会議(Annual and TC)などの国際会議の講演者及びトレーナーを複数務める。

高山 尚樹:

株式会社インターネットイニシアティブに勤務。IIJ-SECT(プライベートCSIRT)のメンバー。マルウェア解析者およびフォレンジック調査員としてインシデント対応に従事している。BSides Tokyo 2023やセキュリティ・キャンプなどの複数のカンファレンス・イベントにて講演者及びトレーナーを務めた経験を持つ。

|

| タイトル |

詳解:OTセキュリティ(#3-1) |

| 講師 |

Vic Huang:UCCU Hacker - 台湾

Sol Yang:UCCU Hacker - 台湾

|

| 概要 |

2010年にStuxnetがイランの核開発計画に大きな損害を与えて以来、ICS(Industrial Control System:産業制御システム)のセキュリティ問題は増加の一途を辿っています。

それ以来、ICSとOT環境は攻撃者の主な標的の1つとなっています。本講義 では、まず2010年以降のICSに関連するマルウェアを分析・分類し、それらのマルウェアのTTP(Tactics、 Techniques、Procedures:戦術・技術・手順)を説明します。その後、OT環境に関連する攻撃経路、プロトコル分析、攻撃対象を特定します。また、マルウェアの攻撃経路を再現したプロトコル攻撃をいくつか提供してICSを含んだOT環境のペインポイントを理解するとともに、プロトコルの分析方法やマルウェアの攻撃態勢を理解できるようにします。

|

| 講師プロフィール |

Vic Huang:

セキュリティ研究者で、台湾のサイバーセキュリティ・コミュニティ「UCCU Hacker」のメンバー。Web、モバイル、ICS、プライバシーの分野で活躍。HITB、CODE BLUE、Ekoparty、ROOTCON、REDxBLUE pill、HITCON、CYBERSEC、DEFCON villageなどのカンファレンスで講演経験あり。

Sol Yangg:

OTセキュリティ、暗号、マルウェアに精通したセキュリティエンジニア。

|

| タイトル |

脅威・攻撃手法を読み解こう:脅威インテリジェンスの活用・作成技法(#3-2) |

| 講師 |

石川 朝久:東京海上ホールディングス株式会社 - 日本 |

| 概要 |

高度な攻撃グループが行う攻撃を未然に防いだり、類似した攻撃を受けないようにするためには、攻撃グループや攻撃手法について様々な情報を収集・分析し、予防・検知に役立てる技術「脅威インテリジェンス」が重要となります。また、分析・作成した脅威インテリジェンスを組織内外に共有することにより、早期警戒を促すことも可能です。

一方、攻撃手法の分析といえば、マルウェア解析、脆弱性分析、フォレンジック分析などが思い浮かぶかもしれませんが、ここから得られた情報をどのように予防・検知に役立てていくべきでしょうか?

本講義では、3種類のパートで脅威インテリジェンスを解説します。最初に、脅威インテリジェンス理論の基本原則について掘り下げ、インテリジェンスの種類、脅威インテリジェンスサイクル、アトリビューションなどの概念について取り上げます。第二に、分析技術と脅威インテリジェンスの応用方法に焦点を当てます。マルウェア解析・フォレンジック分析などで判明した情報を前提として、MITRE ATT&CKフレームワークなどを活用し、攻撃グループが利用した攻撃手法を分析し、攻撃者の攻撃プロセスを理解する方法を学びます。また、この知識を脅威ハンティング、パープルチーミング、対策検討へ応用する方法も説明します。第三に、獲得した脅威インテリジェンスを実用的な予防・検知に変換するプロセスを解説します。具体的には、YARAやSIGMAなどのツールを使用してIOCs(侵害指標)を作成する方法について学びます。

|

| 講師プロフィール |

2009年よりセキュリティ専門企業にて、侵入テスト、セキュリティ監査、インシデント対応、技術コンサルテーション、研修講師などを担当。現在は、東京海上ホールディングス株式会社にて、セキュリティ戦略の企画立案、セキュリティアーキテクチャ、脅威インテリジェンス分析、インシデント対応、グループ会社支援などに従事。九州大学大学院社会人博士課程を修了し、博士(工学)を取得。

SANSFIRE、DEF CON SE Village、LASCON、Besides Philly、Internet Week、FIRSTCON23などで登壇経験があり、GIAC Advisory Board Member、情報処理技術者試験委員・情報処理安全確保支援士試験委員、総務省サイバーセキュリティエキスパートなども務めている。セキュリティ・キャンプ2007に参加し、セキュリティ・キャンプ全国大会2023、セキュリティ・ミニキャンプ in 石川 2023、GCC2024(Global Cybersecurity Camp 2024)、SINCON2024にて講師を務めた経験もある。保有資格として、CISSP、CISSP-ISSMP、CSSLP、CCSP、CISA、CISM、CDPSE、PMP、情報処理安全確保支援士、GIACsなどがあり、著書・翻訳書・監訳書として以下がある。

●『インテリジェンス駆動型インシデントレスポンス —攻撃者を出し抜くサイバー脅威インテリジェンスの実践的活用法』

●『初めてのマルウェア解析 —Windows マルウェアを解析するための概念、ツール、テクニックを探る』

●『詳解 インシデントレスポンス —現代のサイバー攻撃に対処するデジタルフォレンジックの基礎から実践まで』

●『マスタリングGhidra—基礎から学ぶリバースエンジニアリング完全マニュアル』

●『ハッキングAPI —Web APIを攻撃から守るためのテスト技法』

●『実践 メモリフォレンジック—揮発性メモリの効果的なフォレンジック分析』

●『マスタリングAPIアーキテクチャ―モノリシックからマイクロサービスへとアーキテクチャを進化させるための実践的手法』

(以上、オライリー・ジャパン社)

●『脅威インテリジェンスの教科書』(技術評論社)

|

| タイトル |

モダンカーネルエクスプロイト(#3-3) |

| 講師 |

Cherie-Anne Lee:STAR LABS SG / University of Cambridge - シンガポール |

| 概要 |

カーネルのセキュリティが日々強化されるにつれ、従来のカーネルpwnテクニックは下火になりつつあります。このコースでは主に次の2つのことを実施します。

1. 従来のカーネルの緩和策と新しいカーネル緩和策、およびそれらの回避手法の説明

2. 最新のカーネル pwn テクニックのデモと演習: Dirtycred、Dirtypipe、ユーザースペースマッピング攻撃、Dirty Pagetable

もちろん、長年に渡ってカーネルで観察されてきた興味深い特徴やおかしなバグを紹介することなしには、このセッションは終われません。

|

| 講師プロフィール |

私は有機化学者でありながら、Linuxカーネル等のローレイヤの悪用に深い関心を持つ独学のセキュリティ研究者でもあります。Linuxカーネルのバグを報告したり、N-day脆弱性の研究に取り組んでいます。自由な時間にはCTFをプレイし、ローカルなイベント(STANDCON、LNC 4.0)と国際的なイベント(idekCTF)の両方で問題を作成しています。

カーネルのバグを悪用してroot シェルを取得することは、世界で最高の喜びのひとつであり、その喜びをCTFコミュニティと分かち合いたいと思っています。

|

| タイトル |

初任者のカーハッキングと自動車ネットワークセキュリティ(#4-1, #4-2) |

| 講師 |

Kamel Ghali - 日本 |

| 概要 |

この入門講座では、車両ハッキングと車両ネットワークセキュリティの基礎概念を学びます。まず、現代の車両ネットワークアーキテクチャの概要と、一般的な脆弱性に焦点を当てた解説から始めます。次に、CANバス通信やBluetoothインターフェースに対する実践的なハッキング手法を探り、実際の攻撃例を紹介します。セッションの終わりには、車両セキュリティの基本原則を理解し、これらのネットワークに対するハンズオンでの対策スキルを習得することを目指します。

|

| 講師プロフィール |

カメル・ガリは、6年以上の経験を持つ自動車サイバーセキュリティのベテランです。彼はDEFCONカーハッキングビレッジの副社長であり、自動車セキュリティ研究グループの東京支部の責任者です。彼は世界中での経験を持ち、車両ペネトレーションテスター、カーハッキングトレーナー、コンサルタントとして広範な経験があります。彼は英語、アラビア語、日本語を話し、料理をするのが大好きです。

|